En este artículo os vamos a enseñar como configurar una VPN site-to-site “Sitio a Sitio” utilizando pfSense, esta conexión nos permitirá enlazar 2 ubicaciones y que los dispositivos se puedan ver entre las ubicaciones. Si tienes problemas accediendo a pfSense vía web te recomendamos que revises este artículo sobre reglas de firewall en pfSense.

Es importante que las LANs (red privada) de las ubicaciones sean rangos diferentes. Aquí os dejamos un esquema de ejemplo, utilizaremos estos datos para nuestro artículo.

La Ubicación 1 usa pfSense, los datos de la VPN configurada en la ubicación 2 son:

- Fase 1

- Encriptación: AES 128 bits

- Algoritmo: SHA256

- Diffie Hellman Group: 14

- PreSharedKey: TestVPN (usar claves seguras, esto es un ejemplo)

- Lifetime: 28800

- Fase 2

- Encriptación: AES 128 bits

- Algoritmo: SHA25

- PFS: Desactivado

- Lifetime: 3600

Configurar LAN

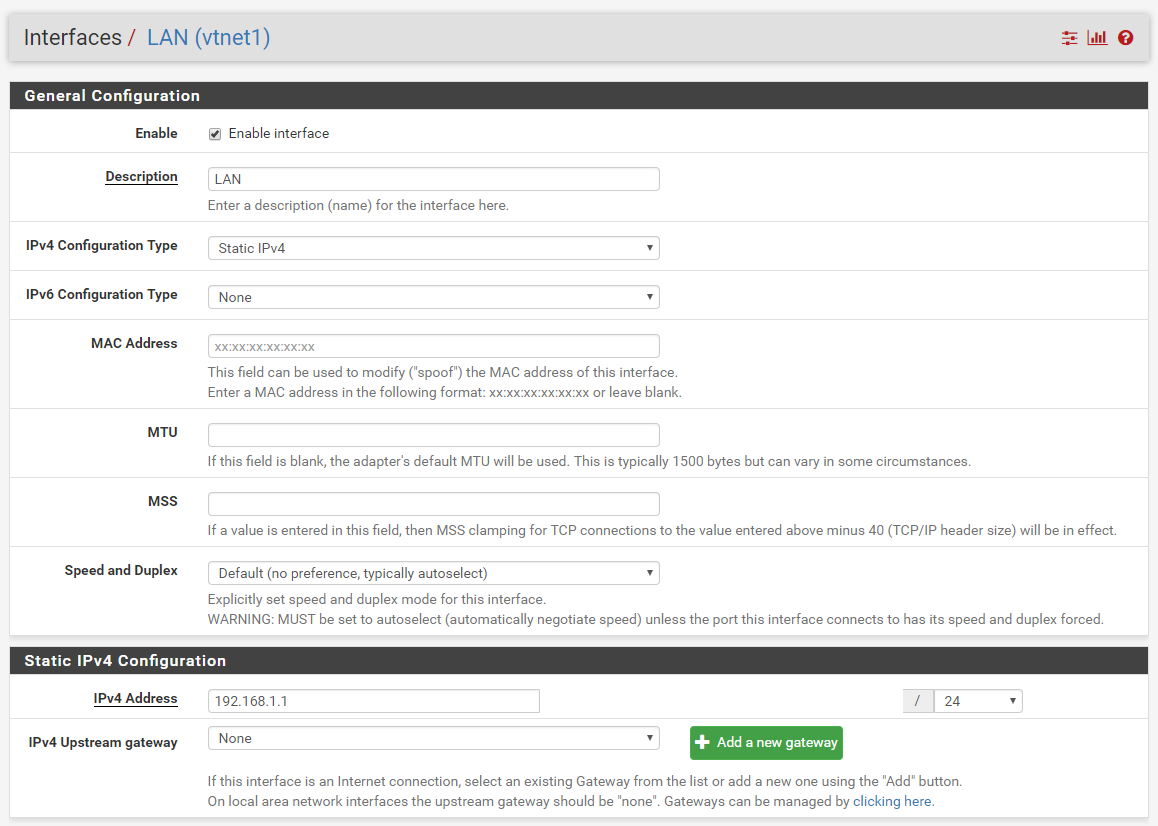

Nuestra imagen de Pfsense viene con la LAN sin configurar, lo primero que haremos es entrar a nuestro pfSense y en el menú superior iremos a Interfaces > Assignments y haremos clic en el botón “+ Add” de vtnet1. Ahora entraremos a Interfaces > LAN y activaremos la casilla “Enable interface“. En la opción “IPv4 Configuration Type” elegiremos Static IPv4 e iremos al siguiente apartado “Static IPv4 Configuration” y rellenaremos la IP 192.168.1.1

Configurar IPsec

Ahora procederemos a configurar el túnel IPsec, para ello en el menú superior iremos a VPN> IPsec y haremos clic en el botón verde “+ Add P1“. En en el formulario rellenaremos “Remote Gateway” con la IP pública de la Ubicación 2, en nuestro caso 185.166.214.68, si queremos podemos añadir una descripción. Acto seguido rellenaremos “Pre-Shared Key” en nuestro caso TestVPN y configuraremos la encriptación, una vez guardado aplicaremos los cambios. Aquí os dejamos una captura de la configuración Fase 1:

Ahora que ya tenemos la Fase 1 configurada procederemos a configurar la Fase 2, para ello haremos clic en el botón verde “Add P2“. Aquí rellenaremos “Remote Network” con la LAN de la Ubicación 2, en nuestro ejemplo 10.20.10.0/24 y configuraremos la encriptación, una vez guardado aplicaremos los cambios. Aquí os dejamos una captura de la configuración Fase 2:

Configurar reglas de Firewall y NAT

Ahora procederemos a configurar el firewall de pfSense para que permita todo el tráfico del túnel IPsec, para ello entraremos en Firewall > Rules > IPsec, una vez dentro haremos clic en el botón verde “↑ Add“, os dejamos una captura de la configuración, una vez guardado aplicaremos los cambios:

Configurar reglas de Firewall Clouding.io

Para que funcione nuestra VPN crearemos un perfil de firewall con las siguientes reglas:

¿Lo has probado? ¡Déjanos tus comentarios! 🙂